Arvutivõrgud

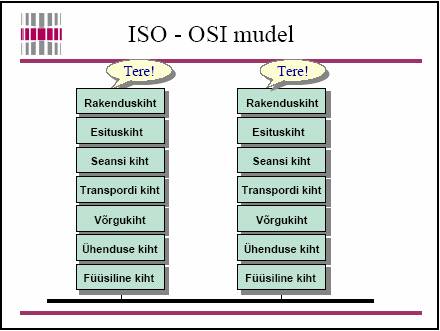

1. Arvutivõrgu ISO OSI mudeli füüsiline ja

ühenduskihid.

Füüsiline

kiht (Physical Layer) – Raua ja elektri jms spetsifikatsioon:

*pistikute standardid, signaali kuju, sagedus, amplituud *traadite arv, tüüp,

funktsioon, max pikkus *kodeermismeetod

Ühenduse

kiht (Link Layer) – usaldatav kanal segmendi piires: *võrgu topoloogia *seadmete

füüsilised aadressid *vigadest teavitamine *kaadrite formeerimine, edastamine

*voo reguleerimine

2.

Arvutivõrgu ISO OSI mudeli võrgu ja transpordi

kihid.

Võrgu

kiht (Network Layer) – loob kanali üle mitme segmendi: *virtuaalne

adresseerimine *pakettide marsruutimine, optimiseerimine *maksustamne (kui

kasutatakse)

Transpordi

kiht (Transport Layer) – loob lihtsalt kasutatava (usaldusväärse)

kanali: *varjab kõik tehnilised detailid *veakontroll ja –parandus

*multiplekser *ühendusega või ilma ühenduseta kanal

3.

Arvutivõrgu ISO OSI mudeli seansi-, esitus- ja

rakendus

Seansi

kiht (Session Layer) – võimaldab katkenud seanssi jätkata *lisatakse

sünkroonpunktid

Esituskiht

(Presentation Layer) – andmete ühtse vormingu kooskõlastamine ja

teisendus: *arvude esitus *kooditabelid *pildi, heli ühtne vorming

*krüpteerimine, pakkimine

Rakenduskiht

(Application Layer) – rakendusprogrammide liides: *võrguteenused

– telnet, ftp, http, smtp jne

4.

Interneti aadressid. IP aadressi klassid,

spetsiaalaadressid ja reserveeritud aadressid.

IP aadressid

Iga TCP/IP võrgus olevat võrguseadet identifitseerib unikaalne arv - seadme

IP aadress (ehk IP number). Kuna

enamasti on arvutil vaid üks võrguseade (näiteks võrgukaart), siis kõneldakse

ka arvuti IP aadressist. Samal ajal on näiteks ruuteril mitu võrguseadet ja

igal neist oma IP aadress.

IPv4 standardi kohaselt IP aadress on koosneb 4-st baitist ja märgitakse neljaelemendiliste arvukombinatsioonidega, kusjuures iga element on kümnendarv ja

väärtus võib olla 0 ... 255 ning neid eraldatakse üksteisest punktiga. Näiteks: 193.40.10.13

Järgneva paremaks mõistmiseks tuleb arvestada, et arvutites väljendatakse

elementidele vastavaid arve kahendsüsteemis. Nii vastab ndites toodud IP

numbrile kahendsüsteemis arv

193 .

40 . 10

. 13

1100 0001 0010

1000 0000 1010 0000 1101

IP aadressi esitamiseks on vaja nelja baiti ehk 32 bitti. Niisiis, IPv4

standard näeb ette 2^32 erineva aadressi kasutamise.

IP aadresside klassid

Ruutingu efektiivsemaks korraldamiseks on IP aadressid grupeeritud

klassidesse. See teeb ruuterite konfigureerimise mugavamaks, kuna seadistamisel

kirjeldatud reeglid toimivad kõigi vastavasse klassi kuuluvate IP aadresside

jaoks.

Tavaliselt kuulub klassi kahe astme jagu IP aadresse (4, 8, 16, 32 ...)

ning nad on järjestikulised (193.40.80.160, 193.40.80.161, 193.40.80.162 ...).

Klasse märgitakse kaldkriipsu abil selliselt:

võrguaadress/võrgumask

näiteks

193.40.80.0/24

Võrguaadress (ingl. k. network

address) on klassi kõige väiksem IP aadress, antud näites 193.40.80.0.

Võrku kuuluvate IP aadresside koguarvu saab leida sellise valemi abil

aadresside arv = 2^(32 - mask)

antud juhul

aadresside arv = 2^(32 - 24) = 2^8 = 256

Võrgu kõige suuremat IP aadressi nimetakse leviaadressiks

(ingl. k. broadcast address) ning ta arvutatakse sellise valemi järgi

leviaadress = võrguaadress + aadresside koguarv

alamklassis - 1

näites antud alamklassi 193.40.80.0/24 leviaadressiks saame

leviaadress = 0 + 256 - 1 = 255

Tulemuseks on 193.40.80.255.

Kõik klassi võrguaadressi ja leviaadressi vahele jäävad IP aadressid, kaasa

arvatud võrgu- ja leviaadress ise, kuuluvad kõnealusesse klassi.

Alamklassile vastavasse võrku kuuluvate arvutite IP aadressidena võib

kasutada kõiki klassi kuuluvaid aadresse peale võrgu- ja leviaadressi. Niisiis,

igast klassist läheb tehilistel põhjustel kaotsi kaks IP aadressi.

Kuna klassi kuuluvaid IP aadresse kasutatakse ühte võrku kuuluvate arvutite

jaoks, siis tihti öeldakse ka 193.40.80.0/24-suguse asja kohta võrk, mõeldes

sellele võrgule vastavate IP aadresside komplekti so klassi.

Lisaks /24 notatsioonile on kombeks võrgumaski üles märkida ka nö pikal

kujul. Teisendus viiakse läbi kasutades kahendarve ja arvestades, et võrgumaski (ingl. k. netmask) pikkus on nagu IP aadressi

pikkuski 32 bitti. /24 näitab, et vasakpoolsed 24 bitti on seatud

1111 1111 1111

1111 1111 1111 0000 0000

Väljendades kaheksaseid bittide gruppe kümendsüsteemis ning eraldades neid

punktiga nagu pala alguses IP aadressi puhul, saame kirjutada samaväärselt

võrgumaski /24 selliselt

Oluline on märkida, et teades võrgumaski ja IP aadressi, saab üheselt

kindlaks teha selle võrgunumbri (NA - Network Address) ja leviaadressi (BA - Broadcast Address) kuhu see IP aadress kuulub.

Näiteks võrgumaski 255.255.255.0 (ehk /24) ja IP aadressi 193.40.10.13

järgi saab kindlaks teha, et kõnealune IP aadress kuulub võrku 193.40.10.0/24

Selleks kirjutame mõlemad arvud välja kahendkujul ning korrutame bittipidi (ingl.

k. bitwise)

193.40.10.13 --

1100 0001 0010 1000 0000 1010

0000 1101

&

255.255.255.0

-- 1111 1111 1111 1111

1111 1111 0000 0000

=

193.40.10.0 --

1100 0001 0010 1000 0000 1010

0000 0000

Bittipidi korrutamisel on tulemus üks kui mõlemad tegurid on ühed, kõigil

muudel juhtudel on korrutis väärtus null.

IP aadressi

võrgu- ja masinaosa

IP aadressi saab vaadelda koosnevana võrgu- ning masinaosast, kusjuures

võrgumask näitab, kus üks lõpeb ja teine algab. Kirjutades IP aadressi ja

võrgumaski kahendkujul üksteise kohale välja, moodustab võrgunumbri see osa IP

aadressist, mis jääb maski ühtede kohale,

ülejäänud on masinaosa.

Näiteks IP aadressi 193.40.10.13 ja võrgumaski 255.255.255.0 puhul

| <------ võrguosa --------> | masinaosa

255.255.255.0

-- 1111 1111 1111 1111

1111 1111 0000 0000

193.40.10.13 --

1100 0001 0010 1000 0000 1010

0000 1101

IP numbrite täisklassid ja alamklassid

Täisklassid

Vanarahvas räägib, et esialgu ei osatud nii globaalset arvutite võrgutamist

ette näha nagu seda on tänapäeval Internet. Seepärast jaotati IP numbrid kolme

täisklassi A, B ja C vahel

Diaposoonid Mask Seadmete hulk Võrkude hulk

A 0.0.0.0 – 126.255.255.255 255.0.0.0 229 126

B 128.0.0.0 – 191.255.255.255 255.255.0.0 216 26x28=214

C 192.0.0.0 – 223.255.255.255 255.255.255.0 28 25x216=221

D 224.0.0.0 – 239.255.255.255 multicast

E 240.0.0.0 – 255.255.255.255 reserv

Kokku on IPv4 aadressruumi suuruseks 256^4 = 4 294 967 296 aadresse,

kusjuures 75 % neist kuulub klassidesse A ja B.

Rida 'muud' vastab ülejäänud numbritele ja need on reserveeritud

spetsiaalseks kasutuseks.

Näiteks IP aadress 130.15.40.1 kuulub B klassi võrku.

Üldlevinud kokkuleppe kohaselt ei kasutata avalikult järgmisi IP aadresse;

need on privaataadressid ja mõeldud kasutamiseks ainult kohalikes võrkudes,

näiteks ilma internetiühenduseta võrkudes, või maskeraaditud võrkudes.

|

Privaatvõrguaadressid |

||||

|

klass |

võrgumask |

IP aadresruum |

võrke |

IP aadresse võrgus |

|

A |

255.0.0.0 |

10.0.0.0 -

10.255.255.255 |

1 |

16 777 216 |

|

B |

255.255.0.0 |

172.16.0.0 -

172.31.255.255 |

16 |

65 536 |

|

C |

255.255.255.0 |

192.168.0.0 -

192.168.255.255 |

256 |

256 |

Alamklassid

Kuna praktiliselt on tihti piisav omada näiteks ka 16 IP aadressilist

võrku, siis lubab standard moodustada ka sellised võrke, mille võrguosa ulatub

võrgumaskis viimase, neljanda baidi sisse. Näiteks alamklassi 193.40.10.128/28

puhul on võrgumaskis seatud 28 vasakpoolset bitti

193.40.10.128

-- 1100 0001 0010 1000

0000 1010 1000 0000

/28

-- 1111 1111 1111 1111

1111 1111 1111 0000

Kirjutades võrgumaskile vastavad nelikud kümnendsüsteemis saame

Näeme, et võrgumaskiga /28 võrku kuulub 16 IP aadressi, kuna masinaosale

vastab 4 bitti ja see võimaldab moodustada 24 = 16 erinevat IP aadressi.

Võrgu leviaadress on alamvõrgu suurim aadress. 128 + 16 = 144 on järgmise

võrgu algus, seega on võrgu 193.40.10.128/28 leviaadress 143. Ehk teisipidi,

seades masinaosas kõik neli bitti ühtedeks, saame viimasele baidile

kahendväärtuse 1000 1111, mis on kümnendsüsteemis 143.

Võrgumaskiga on võimalik ka klasse ühendada. Näiteks võrku 192.168.16.0/20

kuuluvad aadressid vahemikus 192.168.16.0 kuni 192.168.31.255. Selles võrgus on

212 = 4 096 IP aadressi.

| mitu bitti | mask | mitu IP aadressi |

|

| /30 | 255.255.255.252 | 1 | =232-30-3=22-3=4-3 |

| /29 | 255.255.255.248 | 5 | =232-29-3=23-3=8-3 |

| /28 | 255.255.255.240 | 13 | =232-28-3=24-3=16-3 |

| /27 | 255.255.255.224 | 29 | =232-27-3=25-3=32-3 |

| /26 | 255.255.255.192 | 61 | =232-26-3=26-3=64-3 |

| /25 | 255.255.255.128 | 125 | =232-25-3=27-3=128-3 |

| /24 | 255.255.255.0 | 253 | =232-24-3=28-3=256-3 |

| /23 | 255.255.254.0 | 509 | =232-23-3=29-3=512-3 |

| /22 | 255.255.252.0 | 1021 | =232-22-3=210-3=1024-3 |

| /21 | 255.255.248.0 | 2045 | =232-21-3=211-3=2048-3 |

| /20 | 255.255.240.0 | 4093 | =232-20-3=212-3=4096-3 |

| /19 | 255.255.224.0 | 8189 | =232-19-3=213-3=8192-3 |

| /18 | 255.255.192.0 | 16381 | =232-18-3=214-3=16384-3 |

| /17 | 255.255.128.0 | 32765 | =232-17-3=215-3=32768-3 |

| /16 | 255.255.0.0 | 65533 | =232-16-3=216-3=65536-3 |

5.

Interneti aadresside domeenide süsteemi

(ccTLD ja gTLD).

Eksisteerib kahte tüüpi

domeene - nn ccTLD ehk

"country code Top Level Domain" ja gTLD e. "generic TLD". CcTLD on

igale riigile määratud tähekombinatsioon, näiteks ee - Eesti, fi - Soome

(Finland), de - Saksamaa (Deutschland). CcTLD-de kasutamine on suurel määral

piiratud kohalike seaduste ja õigusaktidega, rahvusvaheliseks

katusorganisatsiooniks on IANA.

Näiteks peab Eesti .ee domeenis teise astme domeeni registreerimiseks olema

juriidiline isik ja server peab asuma Eestis. Vastavate piirangute määramisel

on riikidel vabad käed.

gTLD on rahvusvaheliselt kasutatav ja hõlmab kolme domeeni - com, net ja org.

Neid võib registreerida iga inimene ükskõik kui palju tingimusel, et ta tasub

nende domeenide registreerimismaksu (nüüdse konkurentsi tingimustes maksab see

üldiselt $15-$35 aastas). Neid domeene saab registreerida rahvusvaheliste

domeenide üle kontrolli omava organisatsiooni - ICANN-i - poolt akrediteeritud registraride juures

6.

Arvutivõrgu IP datagramm. TCP ja UDP.

IP

–

vastutab pakettide õigesse kohta jõudmise eest. Paketid liiguvad neljakohalise

numbrilise aadressi alusel (IP aadress). See on ka kõik, mida IP pakettidest

loeb. Ülejäänu teda ei huvita. Tema ülesanne on leida tee vastava IP

aadressini. Siiski lisab IP veel paketile midagi omalt poolt. Nimelt IP

aadressi, kust pakett tuli, protokolli numbri ja paketi kontrollsuuruse (mis ei

ole seesama, mis TCP arvutatud paketi kontrollsuurus).

IP

datagramm:

4 8 16 24 31

|

Vers |

H |

Type of Serice |

Total Length |

||

|

Identification |

Flags |

Fragment offset |

|||

|

Time to Live |

Protocol |

Header checksum |

|||

|

Source IP addr |

|||||

|

Destination

IP addr |

|||||

|

Options |

Padding |

||||

Ülalpool pesitseva protokolli andmed |

|||||

Vers – versiooni number

Identification - identifitseerib ühe datagrammi fragmente

Fragment offset – datagrammi fragmendi number

Time to Live – number mis määrab ära paketi eluea

(max läbitavate marsruuterite arv)

Header checksum – päise kontrollsuurus

Source addR – aadress kust pakett välja saadeti

Destination addR – aadress kuhu pakett jõudma peab

Options – lisainformatsioon

Padding – pikendab

UDP

(User Datagram Protocol) on ühenduseta edastusega

transpordikihi protokoll, mida kasutavad näiteks DNS, NFS v2 ja Talk.

Ühenduseta

edastus tähendab seda, et kliendi masinast saadetakse UDP

datagrammi sisaldav IP pakett serverisse ning server saab sellele

paketile vastuse saata. Filtreerimise seisukohalt on oluline UDP datagrammi

päises olev lähte-ja sihtport. Ühenduseta andmevahetus toimub üksikuid pakette

vahetades. Kui klient otsustab saata järgmise UDP datagrammi, siis selle

lähteport ei pruugi olla sama mis eelmisel samasse sihtkohta saadetud

datagrammil.

UDP protokollile

on iseloomulik, et protokollikihis ei toimu andmevahetuse õnnestumise

kontrolli. Selle eest peab hoolitsema rakenduskiht.

UDP datagrammi

sisaldavate IP pakettide filtreerimise muudab keeruliseks see, et UDP protokoll

ei võimalda eristada kliendi poolt saadetud paketile vastuseks tulevat paketti

sellisest paketist, mis on saadetud sisse nö omaalgatuslikult.

Näiteks kui

resolver esitab nimeserverile pärigu ja UDP lähteport on 2555 ning sihtport 53,

siis vastuseks tulev pakett saabub tagasi porti 2555.

Kuna kliendid

võivad põhimõtteliselt kasutada suvalisi üle 1023 porte, siis ei saa neid porte

UPD protokolli puhul blokeerida. Samas ei või kindel olla, et kõik sisse tulevad

ja üle 1023 porti suunduvad UDP paketid on vastused asja lahkunud UDP

pakettidele.

Viimane asjaolu

annab võimaluse UDP porte skaneerida.

TCP

(Transmission Control Protocol) on ühendusega edastusega

transpordikihi protokoll, mida kasutavad näiteks Telnet, SSH, FTP, HTTP ja

SMTP.

Ühendusega

edastuse puhul moodustavad klient ja server andmekanali, mis tähendab, et

mõlemad pooled fikseerivad pordi, mida edasisel andmevahetusel kasutatakse.

Nende portide vahel toimuv andmevahetus on kahesuunaline.

Ühendust

alustatakse "kolmekordse käepigistusega" (ingl. k. three-way

handshake), mille käigus annavad mõlemad osapooled nõusoleku andmevahetuse

pidamiseks ning ühendus ka lõpetatakse kooskõlaliselt.

Filtreerimise

seisukohalt on oluline, et ühendust algatava poole saadetud esimese IP paketi TCP segmendi päises pole seatud ACK lipp. Kõikide

järgnevates pakettides on see seatud. Seda asjaolu saab kasutada väljast sisse

tulevate ja seest välja minevate ühenduste eristamiseks. Samuti on igas TCP

segmendis kirjas lähte-ja sihtpordi number.

TCP protokollile

on iseloomulik, et protokollikihis toimub andmevahetuse õnnestumise kontroll.

TCP segmente

sisaldavate IP pakettide filtreerimine on praktiliselt kõige efektiivsem kuna

lihtsasti saab teha kindlaks milliseid ühendused on algatatud seest ja millised

väljast. Tihti soovitakse lubada TCP protokolli abil tekitada ühendusi

sissepoole ainult teatud portidele, millele vastavad serverid.

Näiteks kui

Telneti klient alustab suhtlemist Telneti serveriga ja saadetakse TCP segment

lähtepordist 3555 sihtporti 23, siis kogu järgnevaks andmevahetuseks

kasutatakse vaid neid porte.

Kuigi kliendid

võivad põhimõtteliselt kasutada suvalisi üle 1023 porte, saab neid TCP

protokolli puhul väljast algatatud ühenduste jaoks blokeerida.

Viimane asjaolu

võimaldab keelata TCP portide skaneerimist.

7.

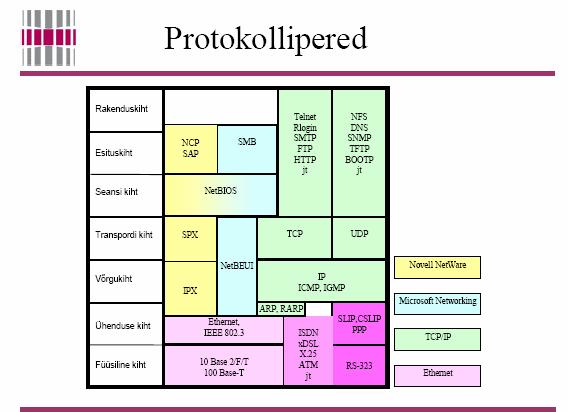

Transpordi protokollid (NetBEUI, NetBios, TCP/IP,

IPX/SPX).

Port Protokoll

167-169 NETBIOS

TCP/IP

(Transmission-Control Protocol/Internet Protocol - Ülekande kontrollimise protokoll/Interneti

protokoll) loodi, et ühendada erinevad arvutivõrgud ühte üleüldisesse võrku.

Oli vaja midagi, mis ARPAneti seoks ülejäänud tolle aja

arvutivõrkudega. Midagi, mis ühtlustaks kogu süsteemi, midagi, mis looks ühtse

standardi. Loodigi protokoll, kus info liigub juppidena "ümbrikes"

(paketid) nii, et erinevad võrgud ei hooli sellest, mis ümbrike sees on, tähtis

on see, et kõik ühe kirja ümbrikud õigesse kohta jõuaksid. Ja kui ei jõua,

saadetakse uus kiri. See protkoll sai endale nimeks TCP. Kuna Interneti

eellased loodi sõjalistel eesmärkidel, oli TCP üpriski robustne ja

spetsiaalselt loodud selliseks, et mingi arvuti kadumisel võrgust teistel

arvutitel võimalikult vähe probleeme tekiks ja süsteem end ise korrastada

oskaks.

1978. aastal otsustati TCP jagada kaheks - TCP ja IP, kus TCP

tegeleb saadetavate andmete jagamisega juppideks, nende ümbrikesse/pakettidesse

paigutamisega ja pärast jälle nende kokku panemisega ning IP hoolitseb selle

eest, et kõik paketid õigesse kohta jõuaksid.

TCP/IP -

protokoll on kindlaksmääratud reeglite kogum, mis määrab ära info saatmise

täpsed viisid. Info liigub Internetis pakettidena - iseseisvalt liikuvate

üksustena, mis lähtekohas moodustatakse ja varustatakse sihtkoha aadressiga

ning sihtkohas uuesti algseks sõnumiks "kokku kleebitakse".

IP - number

Võrguarvuti identiteet on määratud tema unikaalse numbrikombinatsiooniga - IP

numbriga. See on neljast, omavahel punktidega eraldatud ühe- kuni

kolmekohalisest numbrist koosnev kombinatsioon. Võrgu algaastatel oli IP

aadress täiesti unikaalne, tänapäeval on arvutite arvu tohutu kasv sundinud

paljudes alamvõrkudes kasutama nn. sisemisi IP-sid, mis kehtivad vaid ühe lüüsi

taga. Sellisel juhul on reaalne IP vaid lüüsil, mis siis reguleerib sisemist

liiklust juba ise.

Protokollide valikul tuleks lähtuda põhimõttest: nii palju kui vajalik ja nii vähe kui võimalik. Ilma Internetiühenduseta ja NetWare serveri kasutamiseta on parim NetBEUI protokoll, kuna ta on kõige lihtsam ja väidetavalt ka kiireim. IPX/SPX protokolli kasutatavad masinad on nähtavad ja kasutatavad IPX ruuteritega ühendatud hoonete vahel. Seega on turvanõuete täitmine juba olulisem. TCP/IP annab muidugi kõige suurema liikumisvabaduse, kuid samas avab masina võimalikele rünnakutele juba ülemaailmselt ja seda mitte ainult Interneti otseühenduse korral, vaid ka sissehelistamist (dialup?) kasutava masina sessiooni ajal.

NetBIOS

(Network Basic I/O System) on protokoll, mis võimaldab erinevates arvutites

asuvatel rakendusprogrammidel omavahel suhelda üle kohtvõrgu. NetBIOS’i

lõi IBM oma esialgsele personaalarvutivõrgule (PC Network) , selle võttis üle

Microsoft ja NetBIOS on tänaseks muutunud de facto

standardiks. NetBIOS on kasutusel Ethernet’i, Token Ring’i ja

Windows NT võrkudes.

NetBIOS

iseenesest ei toeta marsruutimismehhanismi, seepärast peavad laivõrgus

suhtlevad rakendused kasutama mingit muud "transpordimehhanismi",

näit. TCP (Transmission Control Protocol) kas NetBIOS’i asemel või

sellele lisaks.

NetBIOS vabastab

rakendusprogrammi vajadusest mõista võrgu üksikasju, k.a. veaparandus

seansire²iimis. NetBIOS’i päring esitatakse võrgujuhtimisploki (NCB)

kujul, mis muuhulgas määrab ära sõnumi asukoha ja sihtkoha nime.

NetBIOS tagab OSI

mudelis kirjeldatud seansi- ja transporditeenused, kuid ei paku andmeedastuseks

standardset kaadri- või andmevormingut. Standardse kaadrivormingu annab

NetBIOS’i laiendatud kasutajaliides (NetBEUI).

NetBIOS’:il

on kaks võimalikku sidere²iimi: seanss või datagramm. Seansire²iimis saavad

kaks arvutit omavahel tekitada ühenduse "vestluseks", mis võimaldab

suuremate sõnumite käitlemist koos veatöötlusega. Datagrammire²iim on nn.

ühenduseta re²iim, kus iga sõnum edastatakse teistest sõltumatult ning sel

juhul peavad sõnumid olema väiksemad ja veatöötluse eest peab hoolt kandma

rakendusprogramm ise. Datagrammire²iim võimaldab ka sõnumi levisaadet kõigile

kohtvõrku ühendatud arvutitele

NETBEUI (NetBIOS Extended

User Interface) Asendab kohtvõrgu liikluses TCP+IP

+ Optimiseeritud

väikeste kohtvõrkude jaoks

+ Kiire

+ Hea veakindlus

- Pole

marsruuditav

- Palju liiklust

üldaadressile

SPX (Sequenced Packet Exchange)

![]() järjestatud paketivahetus Protokoll

paketijada käitlemiseks Novell’i NetWare võrgus. Enne sõnumi edastamist

jagatakse see pakettideks ja SPX järjestab need jadaks, pärast paketijada

vastuvõtmist paneb SPX need jälle kokku sõnumiks. Seejuures kontrollib SPX, kas

kõik paketid on kohale jõudnud ja vajaduse korral nõuab mõnda paketti uuesti.

SPX töötab vahetult koos võrkudevahelise paketivahetuse protokolliga (IPX -

Internetwork Packet Exchange), mis haldab andmepakettide liikumist võrgus.

IPX/SPX võib võrrelda põhiliste internetiprotokollidega IP ja TCP

järjestatud paketivahetus Protokoll

paketijada käitlemiseks Novell’i NetWare võrgus. Enne sõnumi edastamist

jagatakse see pakettideks ja SPX järjestab need jadaks, pärast paketijada

vastuvõtmist paneb SPX need jälle kokku sõnumiks. Seejuures kontrollib SPX, kas

kõik paketid on kohale jõudnud ja vajaduse korral nõuab mõnda paketti uuesti.

SPX töötab vahetult koos võrkudevahelise paketivahetuse protokolliga (IPX -

Internetwork Packet Exchange), mis haldab andmepakettide liikumist võrgus.

IPX/SPX võib võrrelda põhiliste internetiprotokollidega IP ja TCP

IPX/SPX ---> Võrgukaart - protokoll, mis toetab võrgus

mängimist. Installeeri kui tahad võrgumänge mängida.

8.

Interneti protokollid ARP ja RARP

ARP (Address

Resolution Protocol) on tehnika, mida kasutatakse Etherneti võrgus sama võrgu

piires võrgukihi datagrammi sihtkoha kindlakstegemisel. Võrgutasemel toimub

andmete liikumine etherneti datagrammidena kusjuures võrguseadmeid

identifitseerivad MAC aadressid. Iga võrgukaardiga on seostatud lisaks MACi

aadressile Interneti tasemel tavaliselt üks IP aadress.

|---|------------------------|---------------------------|-----|

| | |

__|__ __|__ __|__

| | | |

.... | |

|_____| |_____| |_____|

A B C

MAC:

00:20:AF:BF:CC:D8 MAC:

00:A0:24:1D:19:57 MAC:

00:80:AD:B7:EC:1F

IP: 193.40.10.133 IP: 193.40.10.134 IP: 193.40.10.135

Kui näiteks

arvuti A tahab võtta ühendust arvutiga C, siis saadab ta võrku enda MAC

aadressi ja arvuti C IP aadressi sisaldava teate, millele peab C reageerima

saates vastuseks oma MAC aadressi. Saabunud vastuse salvestab A oma ARPi lattu.

Seesugused võrgus toimuvad MAC aadresside päringud on võrgule suhteliselt

koormavad, kuid neid ei ole tarvis teha väga tihti. Edaspidi kasutab A C poole

pöördumisel oma ARPi laost saadud C MAC aadressi. MAC aadress aegub laos

tavaliselt 5 minuti jooksul peale viimast kasutust. Näiteks, eeldusel, et A on

äsja suhtelnud arvutitega B ja C on tema ARPi lao seis selline

bash# arp -n

Address

HWtype HWaddress Flags Mask Iface

193.40.10.134

ether 00:A0:24:1D:19:57 C

eth0

193.40.10.135

ether 00:80:AD:B7:EC:1F C eth0

Etherneti ja

teiste juba füüsiliselt tasemel pakettsidet kasutavate võrkude korral on IP

pakettide edastamine triviaalne (pakett paigutatakse füüsilise võrgu kaadri

andmeossa ning päisesse paigutatakse vastava protokolli tunnusnumber). Ainus

keeruline probleem tekib sellega, et igal selles võrgus oleval arvutil on vaja

teada, millisele IP aadressile milline madaltaseme võrgu aadress vastab.

Variant oleks see igale võrgus asuvale masinale käsitsi selgeks teha, kuid see

muudab võrgus muutatuste tegemise tülikaks. Appi tuleb ARP (mis ei ole sugugi

limiteeritud ainult IP-le). See on äärmiselt lihtne protokoll, mis koosneb

päringust ja vastusest - kui arvuti A tahab arvutile B saata IP paketti, siis

saadab ta võrku levipaketi ARP protokolli päringuga, kus ta soovib teada kelle

IP aadress on B. Arvuti B saadab see peale vastuse, kus teatab oma

riistvaralise aadressi. A kannab nüüd saadud info oma tabelisse, et seda järgmise

paketi saatmisel taas küsima ei peaks. Kui nüüd B tahab A-le IP paketti saata,

siis õppis ta A riistvaralise aadressi ära juba A poolt saadetud päringust.

Taolised õpitud teisendused ei püsi neis tabelites muidugi lõputult kaua.

IPŲARPŲEthernetŲRARPŲIP

Kuidas ARP töötab:

IP küsib mis

etherneti aadressil asub aaa.bbb.ccc.ddd. Kui vastus on vahemälus, siis vastab.

Kui ei ole, siis saadab üldaadressil küsimuse „Kes on

aaa.bbb.ccc.ddd“. aaa.bbb.ccc.ddd saadab oma etherneti aadressi. ARP peab

selel vahemälus meele ja saadab IP-le.

ARP ei vaja

konfigureerimist, RARP vajab.

Protokollid ARP ja RARP aitavad dünaamiliselt seostada loogilisi (IP)

aadresse ja füüsilisi (näiteks Etherneti

48-bitine) aadresse. ARP kasutab leviedastust (broadcasting) selleks, et teada saada mingile kindlale

loogilisele aadressile vastavat füüsilist aadressi. RARP, mida kasutatae enamasti kettata

tööjaamade puhul, suudab kindlaks teha konkreetsele füüsilisele aadressile

vastava loogilise aadressi.

9.

Interneti protokollid HTTP ja HTTPS.

Andmevahetuse kirjeldus ja pordid.

Port Protokoll Seletus

80-82 HTTP 80 on protokoll, 82 on lisaport

443 HTTPS Hyper Text Transfer Protocol läbi

SSL-i

HTTP (Hypertext Transfer Protocol)

kehtestab reeglid, kuidas veebisirvija dokumente veebiserverist kätte saab.

Esimene kasutusele tulnud versioon oli 0,9 ning võimaldas lihtsat toorel kujul

andmete edastust. Versiooniga 1.0 lisandus MIME-tüüpi teadete formeering ning

võimalus lisada andmetele metainforamtsiooni. Praegu on kasutusel HTTP 1.1(RFC

2616 „HyperText Transfer Protocol – 1.1“ ning lisab

*hierarhiliste proxy’d *cache juhtimise *püsivad ühendused

*virtuaalhostid *jäigemad reeglid.

Praegune versioon

võimaldab:

*juhtida andmete

buhverdamist cache serverites

*pärida

informatsiooni juppide kaupa (näiteks kui suure faili allalaadimine katkes võib

jätkata sealt kus pooleli jäi)

*kodeerida

edastatavaid andmeid ning vajadusel ka kompresseerida

*klient võib

teada anda soovitud keele(d) ja andmetüübi(d) vastavalt sobivuse või eelistuse

astmele

*korraga saab

edastada mitu ressurssi (multipart messages)

*juhtida serveris

asetsevaid ressursse väliselt (FrontPage)

Paketi struktuur: HTTP teated jagunevad päringuteks

ja vastusteks. Iga teade/pakett koosneb päisest ja kehast, mis on teineteisest

eraldatud 2 reavahetuse abil. Päis defineerib erinevaid metaandmed ning

juhtkäsud. Keha sisaldab mingis kodeeringus andmeid.

Milleks on vaja teada HTTP

protokolli:

*selleks et aru

saada serveri käest küsitavast ning vajadusel sellele ise vastata

*HTML võimaldab

HEAD sektsioonis kasutada <META> elementi, mille abil saab brauserile

erikäske anda.

*võimaldab

kontrollida dokumentide hoidmist cache serveris ning vajadusel sellest mööda

minna.

*faile saab

tükikaupa saata või vastu võtta

*võimaldab

kasutaja autoriseerimist webiserveri tavameetoditest erinevalt (isegi kui

server seda ei nõua, võime meie seda teha meile sobival moel)

*võimaldab otsest

ligipääsu Cookie’dele.

Http protokolli sisu:

Protokoll – sõnavahetus serverite vahel mingite

reeglite järgi.

HTTP – näiteks telnet www.tpt.edu.ee 80

HTTP kasutab järgmisi

käske:

GET<URL>HTTP/1.0 anna fail (selle

annab klient)

HEAD konkreetsest failist tagastab

meta informatsiooni (inf serveri kohta)

POST võta vastu fail

PUT kasutatakse info edastamiseks

kliendilt serverile

DELETE kasutatakse failide kustutamiseks

(kasutus on piiratud)

LINK kasutatakse

ressursside kokkuliitmiseks (tekitab seose)

UNLINK rebib

seose lahti. Kasutatakse lokaalvõrkudes.

Veakoodid:

100-199 konkreetse programmi

tagastatav informatsioon

200-299 teie päring on

positiivse resultaadiga töödeldud

300-399 toimub ümbersuunamine et

informatsiooni saada

400-499 kliendi viga

500-599 tüüpiline serveri viga

Näited:

501 Server ei aksepteeri päringut

502 bad gateway – server andis vale

vastuse

503 service unable – server on

ajutiselt kättesaamatu

400 bad request – server ei saanud

päringust aru

401 päring oli anonüümne, on vaja audentida

403 forbidden – kui puuduvad õigused

lugemiseks

10. Interneti protokollid FTP ja SFTP. Andmevahetuse kirjeldus

ja pordid.

Port Protokoll Seletus

20 ftp data

21 ftp control ftp data/control (passive

mode)

FTP (File

Transfer Protocol) annab võimaluse võrku (sh lokaalvõrk, internet) ühendatud

arvutite vahel faile kopeerida. Võrgus olevad arvutid võivad olla erinevate

operatsioonisüsteemidega, kasutada erinevaid failisüsteeme ja kooditabeleid.

Faili kopeerimise juures osalevad kaks poolt:

· klient

- reeglina algatab, lõpetab ja juhib FTP seanssi

· server

- toimib teenindajana

Lisaks failide

kopeerimisele saab:

· lasta

FTP serveril faile pakkida

· kasutada

makrosid tihtiesinevate FTP käsujadade sisestamiseks

· manipuleerida

serveri failisüsteemis

FTP seansi juures

peab tähele panema, et teie antud käsud toimivad kahes failisüsteemis:

· kohalik

arvuti (klient) on see, kust te ftp programmi käivitasite

· kauge

arvuti (server) on see, millega te avasite ühenduse

Õiendamine kauge

arvuti failisüsteemis (on võimalik pärast ühenduse loomist ja serverisse sisse

logimist) toimub sarnaselt UNIXi koorikus toimetamisele järgmiste FTP käsukude

abil:

· cd

- kataloogi vahetamine

· ls,

dir - kataloogi sisu kuvamine

· mkdir

- kataloogi moodustamine

· rmdir

- kataloogi kustutamine

· delete

- faili kustutamine

· mdelete

-mitme faili kustutamine

· pwd

- käesoleva kataloogi tee näitamine

· chmod

xxx filename - failiõiguste muutmine (kui serveris sellises asjad üldse

eksisteerivad); xxx näitab failiõigustele vastavat kaheksandarvu, nt 755

Õiendamine

kohaliku arvuti failisüsteemis:

· lcd

- kataloogi vahetamine; kuna kataloogi vahetamisel teatatakse uue kataloogi

nimi, siis saab töökataloogi nime vaatamiseks kasutada käsku 'lcd .'

Te saate

käivitada ftp programmi seest kohaliku arvuti käske/programme alustades

sisestust hüüumärgiga (!):

· !ls

- kohaliku kataloogi sisu näitamine

· !mkdir

- kataloogi moodustamine kohalikus masinas

Ainult hüüumärgi

sisestamine võimaldab põigata kohaliku arvuti koorikusse, kust saab naasta FTP seanssi

käsuga exit.

Tehniliselt käib

FTP seanss kasutades kahte ühendust:

· kontrollkanalis

liiguvad seanssi juhtivad korraldused

· andmekanalis

liiguvad andmed

Aktiivse andmevahetuse puhul algatab kontrollkanalil

ühenduse klient ja andmekanali liikluse server.

Passiivse andmevahetuse puhul algatab mõlemad ühendused

klient.

Kui kohalik masin

asub tulemüüri taga, on võimalik, et tulemüür ei luba väljast sisse ühendusi

tekitada ja näib, et FTP ei tööta. Sel juhul tasub enne kopeerimisi anda käsk passiivseks

andmevahetuseks

ftp> passive

Üleminekuks

aktiivsele andmevahetusele on käsk active.

11. Interneti protokollid POP3, IMAP ja SMTP.

Andmevahetuse kirjeldus ja pordid.

Port Protokoll Seletus

110 POP3 Post Office Protocol

143 IMAP Internet Message Access Protocol

25 SMTP Simple Mail Transfer Protocol

POP3 ja IMAP protokollid

on selleks et postkasti serverist kirjad kätte saada. IMAP on e-maili

parandatud lugemise protokoll.

IMAP kasutamine POP3 asemel võimaldab

serverisse kaustu ehk foldereid luua, vabastades meilikasutaja vajadusest

saabunud kirjad alati oma arvutisse salvestada. Lisaks kirjavahetuse koondumise

ühte kinlasse kohta ning mitmelt arvutilt töötamise mugavamaks muutmisele saab

IMAPi kasutamise korral suuremad võimalused ka arvutita reisija, kes on

tüüpiline webmaili kasutaja. Lisaks POP3-le garanteerib kohaletoimetamise.

Võimaldab veel: kirjade kontrlli ja manipulatsiooni, säilitamist serveris;

staatuse lipud(loetud, lugemata); mitu samaaegset ühendust sama mailboxi külge;

tsentraalne varukoopia (backup) tegemise koht.

SMTP(Simple

Mail Transfer Protocol) on vahendav server, mis toimib nagu postkast – kasutajad

saadavad sinna meile ning „postitöötajad“ saadavad nad edasi. SMTP

on üks levinumaid maili saatmise protokolle ning implementeeritud paljudel

platvromidel.

POP3 - POP on lühend sõnadest Post Office

Protocol (ek. POstkontori Protokoll :), 3 on aga lihtsalt versiooni number.

Seda protokolli kasutatakse mitte-veebipõhistelt mailikontodelt mailide

mahalaadimiseks. Toob serverist ära kõik sealolevad kirjad.

Veebipõhine on mailikonto, mida saab

kasutada läbi teatud veebsaidi (näiteks mail.ee või hotmail.com). Enamjaolt on

need emaili teenused tasuta. Teatavasti nende tasuta asjadega on nagu on,

tavaliselt tuleb leppida mingite reklaamide vaatamise jms-ga.

Mitte-veebipõhiseid mailikontosid saab

kasutada mõne emaili programmi või siis telneti abil. Mitte-veebipõhine

mailikonto kasutab kahte protokolli -SMTP (Simple Mail Transfer Protocol)

mailide saatmiseks ja POP nende vastuvõtmiseks.

12. Interneti protokollid NTP ja NNTP. Andmevahetuse kirjeldus ja

pordid.

Port Protokoll Seletus

123 NTP Network Time Protocol

119 NNTP News Network Transfer Protocol

Selleks, et

arvuti kell püsiks pika aja vältel, näiteks nädal, õige tuleb teda regulaarselt

võrrelda etalonkellaga ning vajadusel korrigeerida.

Aja seadmisel on

loomulik seda teha sujuvalt, see tähendab mitte järsku liigutada näiteks kahe

sekundi võrra, vaid pigem teha seda viiskümmend korda viie minuti jooksul kuue

sekundi tagant, korraga 40 millisekundit.

Sellist sujuvust

ja muud pakub spetsiaalne NTP (Network Time Protocol) tarkvara.

NTP kasutamine

eeldab kokkulepet üldaktsepteeritava kellaaja etaloni suhtes. Tänapäeval on

selleks üldtunnustatult GPS. NTP süsteemis on olemas esimesse, teise,

kolmandasse jne kihti (ingl. k. stratum) kuuluvad

NTP serverid ning kliendid. Seda hierarhiat kujutab skeem

/--\

| | - GPSi satelliit taeva all

\__/

--------------------------------------------------------------------

--|-- --|--

1. kiht | | | |

GPSi seadmega ühendatud

----- ----- arvutid

--------------------------------------------------------------------

2. kiht ----- ----- -----

-----

|_____| |_____|

|_____| |_____| stratum 1 arvutite

kliendid

---------------------------------------------------------------------

3. kiht |_____| |_____|

Esimese kihi

masinate kellaaeg on kõige täpsem, nad on ühenduses etalonkellaga, näiteks GPSi

seadme abil satelliitidega. Selliseid masinad on maailmas vaid mõned sajad ning

tavakasutajal ei ole viisakas nende kliendiks otse asuda.

Teise kihi NTP

masin on seatud kliendiks esimese kihi masinale. Tavaliselt näidatakse iga NTP

serveri jaoks ära kolm temast ülespoole jäävat serverit kusjuures töö käigus

kasutatakse korraga ühte, kõige sobivamat aeg-ajalt kontrollides, kas kasutatav

on ikka kõige sobivam. Teise kihi masin on omakorda ise serveriks endast

allapoole jäävatele kolmanda kihi NTP masinatele.

Kolmanda kihi

masinad asuvad ja teenindavad tüüpiliselt kohalikke võrke. Võrkudes asuvad

ülejäänud arvutid, nö NTP kliendid kuuluvad seega neljandasse kihti. Suurte

kohalike võrkude puhul soovitatakse tekitada veel üks kohalik tase, viies kiht.

Nii tekitatakse mõned asutusesised kolmanda kihti NTP serverid, mille klientideks

saavad neljanda kihi NTP serverid mis omakorda teenindavad nö lõppkliente.

Kuigi NTP protokoll võimaldab kuuteist kihti ei soovitata kasutada üle

viie-kuue kuna alumistel kihtidel vead suurenevad.

NTP protokolli

kohaselt on võimalik kellaaja hoidmine täsusega sadu pikosekundeid.

Praktiliselt on see interneti puhul suurusjärgus millisekundeid.

NNTP (Network

News Transfer Protocol) - NNTP on protokoll internetis

uudisgruppide artiklite saatmiseks, laiali jagamiseks ja kohale tõmbamiseks.

Selleks tekitatakse kindel ühendus (Nagu näiteks: TCP). NNTP on tehtud nii, et

uudised asuvad keskses andmebaasis. Uudiste tellija võib lugeda ainult neid

sõnumeid, millest ta on huvitatud. Pakutakse ka uudiste järjestamist (aja ja

teema järgi) ja uudiste vananemist.

Miks hea: sest

võimaldab teatud valdkonna huvilistel kiiret arutelu soovitud teemadel, oma

tarkuse jagamist teistega, abi küsimist jne. Näit: programmi- ja turvavigade

parandamisel on selline kiire arutelu väga tähtis.

Üks võimalus seda

teha on meili-listide kaudu, aga kui listis on palju inimesi ja saadetakse

palju kirju, ei ole see eriti hea lahendus. Sellega koormatakse liialt võrku

(igale listi tellijale saadetakse eraldi kiri) inimesed muudavad e-maili

aadresse, osad tellijad lahkuvad, teised tulevad juurde. <--Raske hallata.

Palju parem on ju hoida neid kirju ühes andmebaasis. Seda tehaksegi siis

USENETI uudiste süsteemis.

Kui arvutid on

omavahel kiires võrgus, siis on mõttekas panna see andmebaas ühte arvutisse,

kuhu teised arvutid ühenduvad klient-server tüüpi ühendusega.

Uudiste

vahetamine erinevate uudisteserverite vahel on lihtne. Igaüks saadab teistele

kõik oma uued artiklid ja saab vastu teistes serverites olevad. (Vahel

saadetakse ka kõik artiklid: Sel juhul, nagu on näha, raisatekse jällegi

ressurse. Võiks ju saata ainult uued kirjad. Aga tuleb välja, et vahel on

kiirem ja parem saata siiski kõik artiklid ja lasta vastuvõtval masinal uued

välja sorteerida. )

Masin, mis tahab

saata või saada uusi artikleid, võtab ühendust ühe v. enama

"naabriga" kasutades NNTP'd. Kõigepealt uurib ta käsuga NEWGROUPS,

kas on loodud uusi uudistegruppe. Kui on ja neid soovitakse ka klientmasinas,

siis luuakse need ka seal. Siis vaadatakse, kas on uusi artikleid saada või

saata. Seda tehakse NEWNEWS käsuga. Sellega saadakse serverist list artiklite

kohta ja sealt valitakse siis välja, milliseid kliendi masinas pole ja

tõmmatakse need. Seejärel saadetakse serverile oma list ja too valib sealt

vajalikud välja.

News server

kuulab tavaliselt 119. porti. Suhtlemine on väga lihtne (üsna smtp sarnane).

Seda saab igaüks kasvõi telnetiga proovida, tehes näiteks 'telnet news.ut.ee

119'. Alustuseks on seal käsk 'help' abiks. Käsud ja vastused edastatakse

ASCII's. Käsud ja käsuparameetrid ei ole tõstetustundlikud (ei ole case

sensitive). Iga käskurea lõpetab CR-LF (Carriage Return - Line Feed), ehk siis

midagi reavahetuselaadset. Käsurida ei tohi olla pikem, kui 512 märki, s.h.

tühikud, punktid, etc. ja reavahetus. Rida ei saa kuidagi pikemaks jätkata.

Vastuseid on

kahte tüüpi: teksti ja seisundi vastused.

Tekst saadetakse

ridade kaupa. Iga rea lõpus on reavahetus. Viimasel real on lihtsalt punkt ja

reavahetus. Seisundi e. olukorra vastusega vastatakse saadud käsule.

13. Interneti kaugterminali protokollid TELNET. Andmevahetuse

kirjeldus ja pordid.

Port Protokoll

23 TELNET

Telnet on TCP/IP rakenduskihi protokoll, mis tagab

arvutiressursside kaugkasutuse virtuaalterminali re iimis. Telnet protokoll on

mingil määral baasprotokolliks kõigile teistele Interneti protokollidele: tema

läbi saab "mängida" kõiki ülejäänuid protokolle. Seetõttu on ta

äärmiselt oluline riist süsteemi administraatoritele ja rakenduste

projekteerijatele. Tema osatähtsus tavakasutajatele kipub üha uute ja uute

rakenduste ilmumisega kahanema, kuid temast arusaamine on äärmiselt oluline

Interneti mõistmiseks.

Rakenduse kasutamiseks tuleb anda oma arvuti käsurealt korraldus:

telnet [<arvuti nimi>[

<pordi nimi>]]

Sellega Te stardite oma koduarvutis telnet

klientprogrammi, mis üritab kontakteeruda korralduses näidatud arvuti telnet

deemoniga (serverprogrammiga). Need, kes ei armasta maailmas midagi muud, kui

WWW lehitsejaid, kasutavad arvatavasti selleks universaalset ressursiviita:

telnet://miski.kuskil.maal:port/. Olenevalt klientprogrammist, võib Teie

käsutuses olla rida suvandeid. Serverarvuti küsib Teilt kasutajanime ja

parooli. Kui Teil õnnestub meldimisprotseduur läbida, olete kaugarvutis ja Teil

on seal samad õigused ja võimalused, mis "lähikasutajalgi".

Internetis võib kohata arvuteid, kuhu pääsete sisse ilma paroolita, või

üldkasutava parooliga. Reeglina ei saa Te sel juhul kasutada selle arvuti kõiki

ressursse, vaid Te satute mingisse kindlasse keskkonda, milles Te võite anda

piiratud hulga korraldusi. Nii on organiseeritud nn arhiivide kasutamine

(vaatame järgmises peatükis); otsing andmebaasides, raamatukogude kataloogides;

Interneti mängud jms.

Olles meldinud Teise arvutisse on Teil võimalik paokorraldusega

lülitada ennast lokaalarvuti klientprogrammi käsureziimi. Paokorralduseks on

tavaliselt sõrmisekombinatsioon '^]', kuid võib olla süsteemiti erinev (näiteks

'^T'. Kui Te soovite seda võimalust kasutada, siis peate jälgima pärast telnet korraldust ekraanile tekkivaid teateid. need on umbes

sellised:

Trying ...

Connected to kadri.ut.ee

Escape character is '^]'

...

Lülitades end kaugarvuti keskkonnast telnet

käsure iimi, tekib Teie ekraanile viip:

telnet>

Märgime, et samasse re iimi satute Te ka juhul, kui stardite telnet korralduse ilma arvuti nimeta, või kui Teil ei

õnnestunud näidatud kaugarvutiga ühendust saada. Kasutajal on nüüd võimalus

anda korraldusi oma klientprogrammile. Loetleme neist enamlevinumad ja

olulisemad:

close

Korraldus suleb seose kaugarvutiga. Kui Te

näitasite telnet korralduses ka arvuti nime, siis

Te väljute täielikult telnet re¾iimist.

open

<arvuti nimi>

Lokaalarvuti püüab luua ühenduse näidatud

arvutiga. Enne open korraldust Te peate eelnevalt

sulgema eelmise sese.

set echo

Korraldus lülitab sisse ja välja

lokaalkaja. "Kaja" on protsess, mille tulemusena kuvatakse Teie poolt

valitud märgid arvuti ekraanile. Tavaliselt starditakse telnet

väljalülitatud lokaalkajaga. Töötab ainult kaugkaja: kaugarvuti saadab temani

jõudnud märgid tagasi Teie ekraanile. Sellest ka sõrmistikult valitud märkide

ekraanile tekkimise mõningane viivitus kaugete arvutite puhul. Töötades teisel

kontinendil asuva arvutiga käivad kõik Teie poolt valitud märgid läbi üsna pika

tee: edasi tagasi läbi kümnete arvutite kümnete tuhandete kilomeetrite

kaugusele (kui mõni lõik läbitakse satelliitside kaudu, on see vahemaa isegi

sadades tuhandetes kilomeetrtes). Kui Teie poolt sisestatud märke ei kuvata

(küll aga saate vastused kaugarvutitelt), või kui Teie ekraanile tekib

sisestatud tekst kahekordselt, on sobiv proovida seda lülitit.

set escape <märk>

Kui Teile ei meeldi miskipärast arvuti

poolt vaikimisi pakutav paokood, siis võite valida seda korraldust kasutades

omale meelepärasema. Hädasti on seda vaja, kui Te telnettite arvutist A

arvutisse B ja sealt edasi arvutisse C. Kui Te pole muutnud paokoodi, siis

väljudes arvutist C, võite Te sattuda arvutisse A, kuna nii AB kui ka BC

ühenduses võis olla sama paokood. Seda läheb mul vaja üsna sagedasti. Esiteks,

minu PC eesti klaviatuuril on märgi "]" valimiseks vaja valida 'Alt

Gr 9'. Kui ma lisan sinna ctrl märgi, peab mul olema kolm sõrme ja

millegipärast see ka ei aita. Teiseks, kui ma töötan kaugarvuti mingis

rakenduses (näiteks vi-s), siis seal on ka vaja seda kombinatsiooni vi käsure

iimi minekuks. Kolmandaks võib see kokku langeda teie terminaliemulaatori (mina

kasutan selleks kermit programmi) paokoodiga.

quit

Väljumine telnet

käsure iimist.

z

Teie telnet ühendus katkestatakse

ajutiselt ja Teil on võimalus anda korraldusi lokaalarvuti alamshellis.

Naasmiseks kaugarvutisse tagab tavaliselt korraldus fg

(foreground). Mängides "mudamängu" või lobisedes kaugarvuti

"jututoas", saab nii vajadusel ka kiireid tööülesandeid täita, ilma

"ülitähtsat" ühendust katkestamata.

Carriage Return

Tühi korraldus (vajutus Enter sõrmisele),

viib Teid käsure iimist tagasi kaugarvutisse.

status

Korraldusega saate infot oma sisundist.

Need ja paljud teised telnet ühendust

häälestavad parameetrid on võimalik salvestada kodukataloogi .telnetrc faili. Iga arvuti jaoks võite omada spetsiifilist

häälestust. Selle faili read algavad arvuti nimega, millele järgnevad telnet käsureziimi korraldused.

14. Interneti protokollid SSL j SSH. Turvalise andmevahetuse

tööpõhimõte ja pordid.

SSL

(Secure Socket Layer) on projekteeritud töötama Internetis, st TCP/IP

protokollil toimivas võrgus transpordiprotokollile (nt TCP) toetudes. Võimaldab

kasutajatel üksteist autentida, võimaldab vahetada võtme teabe krüpteeritud

edastamiseks ja seda teavet krüpteeritult edastada. SSL kuulub reeglina kõrgema

taseme protokollide koosseisu, lisades funktsionaalsusele turvalisuse:

telneti asemel ssh

http asemel https

ftp asemel secure ftp

SSL tekitab üle võrgu turvalise

sidekanali (secure channel), millel on kolm

omadust:

• Kanal

on privaatne. Pärast seda kui osapooled on vahetanud ¹ifreerimisvõtmeid, on

kõik edastatavad andmed krüpteeritud

• Kanal

on autenditud. Mõlemad pooled saavad üksteist autentida, kuid võimalik on

ka ühepoolne autentimine

• SSL

suudab kontrollida andmete puutumatuna päralejõudmist (hädavajalik võrgu

pakettresiimi – nt TCP/IP protokolli – korral)

SSLi ühenduses võib

eristada kahte faasi:

• autentimisfaas

(handshaking)

•

teabe vahetamisfaas

Tavaliselt toimub

ühendus kahe ebavõrdse poole vahel (klient ja server), mida SSL veidi eristab

(kuigi on võimalik ka võrdse poole teabevahetus).

Autentimisfaas sisaldab igal juhul serveri autentimist. Vajadusel järgneb

sellele ka kliendi autentimine.

SSLi

võimalused ja rakendatavus:

SSL suudab ilma sertifikaatide ja seda toetava infrastruktuurita vaid tõestada, et järgmise ühenduse tegija oli sama, kes tegi eelmise ühenduse

Et midagi lisaks nõuda, peab olema lisateavet (nt sertifikaate, paroole jm)

Hetkel on suurimad ja kasutatavaimad

SSL-rakendused Eestis on telepanganduseteenused (https

protokoll)

Täpsemalt

SSLi tööpõhimõttest leheküljel: www.itcollege.ee/~valdo/turve/2002/turve10.ppt

http://postikana.ttu.ee/~crypto/SSL.htm

Port Protokoll Seletus

22 SSH Secure Shell

SSH (Secure Shell

- e. k. kindel koorik) on programmide komplekt, mis on mõeldud r-korralduste

(rsh, rcp ja rlogin'i) asendamiseks funktsionaalsuselt sarnaste, kuid

pealtkuulamise ja IP-aadressi võltsimise suhtes turvalisemate vahenditega.

SSH võimaldab üle

mitteturvalise liini turvaliselt:

· logida

teise masinasse ja seal toimetada

· anda

käske teises masinas

· kopeerida

faile masinate vahel

· porte

ümber suunata (ingl. k. port forwarding), nt. Fetchmaili ja FTP kasutamisel

· Xi

rakendusi üle võrgu "vedada"

· luua

turvalisi kanaleid (ingl. k. secure tunnel) teiste protokollide jaoks, näiteks

PPP

Kõik need juhud

eeldavad, et teil on kasutajatunnus ka teises masinas. SSH põhineb

klient-server mudelil kusjuures ühenduse algatab alati SSH klient.

Edaspidises kasutatakse väljendit SSH server,

mille all mõeldakse teist masinat ning millel on SSH kliendiga suhtlemiseks

sobiv tarkvara.

SSH on protokoll,

mille versioonile 1 ja samuti selle baasil loodub programmide komplektile

viidatakse kui SSH1. SSH1 on vabalt kasutatav, mida pole aga sama protokolli

teisel versioonil (SSH2) põhinev tarkvara. SSH1 kasutab avaliku võtmega

krüptimist, mis toetub RSA algoritmile.

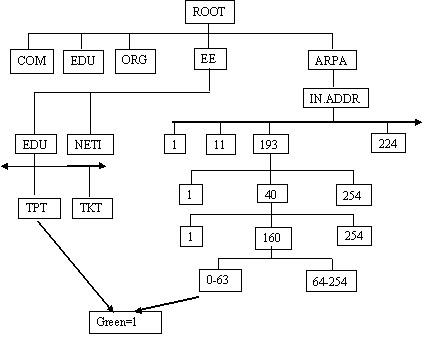

15. Interneti nimeserver DNS. Interneti nimed, kasutatavad programmid

ja port.

Port Protokoll Seletus

53 DNS Domain Name System

Domeeninimede süsteem DNS korraldab hostinimesid

domeenide hierarhias. Domeen on teatud mõttes seotud saitide kogum: nad

kas moodustavad tegeliku võrgu, kuuluvad konkreetsesse organisatsiooni või

lihtsalt paiknevad geograafiliselt lähestikku. Ülikoolid on näiteks rühmitatud

domeeni edu ja iga kool kasutab eraldi alamdomeeni oma hostide

jaoks. Groucho Marx University domeeni nimi võib olla groucho.edu ja

matemaatika osakonna kohtvõrgu nimi maths.groucho.edu. Alamvõrgu

hostidel on domeeni nimi lisatud hosti nimele — seega erdos oleks tuntud

kui erdos.maths.groucho.edu.

Ülemaailmselt ideidentifitseerib hosti täielik süsteeminimi ehk FQDN (Fully Qualified

Domain Name).

Nõuded

DNS-ile: *teisendab nimesid IP aadressideks ja vastupidi. *andmed on hajutatud

ja administreerimine delegeeritav.

DNS

päringuid saab esitada programmidega host ja dig.

Olenevalt asukohast nime hierarhias võib domeeni nimetada ülataseme,

teise või kolmanda taseme domeeniks. Esineb ka suurema tasemetearvuga

hierarhiaid, ent need on haruldased.

Ülddomeenid: .com, .org, .net, .uucp

USA haridus-, valitsus- ja

militaarasutused: .edu, .gov, .mil

Kahetähelised riigikoodid: .ee, .fi, .de

Uued ülddomeenid: .biz, .name, .info, .pro, .museu, .aero,

.coop

Nimeruumi organiseerimine domeeninimede hierarhia abil lahendab

kenasti nimede ühesuse probleemi, sest DNS nõuab hostinime ühesust ainult

domeeni sees. Täielikult klassifitseeritud nimed jäävad ka hõlpsamini meelde.

Nimetatud põhjustest piisaks õigustamaks suurte domeenide jagamist mitmeks

alamdomeeniks.

Kuid DNS pakub täiendavaid eeliseid: võimu alamdomeeni üle saab

delegeerida vastavale domeeniülemale, kes võib vabalt kasutada suvalisi

hostinimesid ja määrata neile oma võrgus IP-aadresse ilma igasuguse välise

sekkumiseta.

Selleks otstarbeks on nimeruum jaotatud tsoonideks ning antud

igale tsoonile domeeni õigused. Pange tähele erinevust tsooni ja domeeni vahel:

domeen groucho.edu ümbritseb kõiki ülikooli

hoste, kuid tsoon groucho.edu

sisaldab ainult arvutuskeskusega seotud hoste (näiteks matemaatika osakonna

omi). Füüsika osakonna hostid kuuluvad teise tsooni nimega physics.groucho.edu.

Joonisel on tsooni algus tähistatud domeeninimest paremal asuva väikese ringiga

DNS on hiiglaslik

hajus andmebaas. Domeeninimede süsteem realiseeritakse nn nimeserverite abil,

mis vahendavad teavet antud domeenis või domeenikomplektis. Iga tsooni jaoks on

vähemalt kaks nimeserverit, mis hoiavad kogu vajalikku informatsiooni selle

tsooni hostide kohta.

DNS otsinguprotsess:

1) aadressi rekursiivne

otsingi nime järgi:

* klient küsib

DNS serverilt www.ttu.ee aadressi

*server

kontrollib oma vahemälu, vastab kui leiab

*server küsib

mõnelt juurnimeserverilt. Vastuseks saab .ee domeeni nimeserveri aadressi

*server küsib .ee

nimeserverilt. Vastuseks saab teada, et see on aliasenimi masinale

saruman.ttu.ee ja ühtlasi ka selle IP aadress on 193.40.254.179

2) pöördotsing

*numbrilised

aadressid on pandud nimeserveri hierarhiasse

in-addr.arpa domeeni 193.40.254.221

vastab nimele 221.254.40.193.in-addr.arpa

3) vahemälus olevad kirjed

aeguvad

*aegumisparamteetrid

on osa DNS domeeni konfiguratsioonist.

DNSi toimumise joonis:

Kontroll:

Käsureale: nslookup

Set q=SOA

ee.

Set q=SOA inf

domaini kohta

Set q=NS näidatakse

nimeserverit

Set q=MX näidatakse

mailiserverit

Set q=A

Set q=PTR

Set q=ANY

16. Interneti nimeserveri kirjed SOA, NS, MX, A, ja PTR.

Kontrollimise programmid.

Need on DNS

tsooni kirjed. Tsoon kirjeldab mingit domeeni koos, ilma või osaliselt koos

alamdomeenidega. Võimaldab alamdomeeni haldamist eraldi tsoonis edasi

delegeerida.

SOA Start of Authority. Kirjeldab tsooniõigusi.

SOA-ressursikirjele järgnevad kirjed sisaldavad pääsuteavet tsooni kohta. Iga

primary-lauset sisaldav põhifail peab omama selle tsooni kohta ka SOA-kirje.

NS Name

Server – nimeserveri määramine tsoonile ja alamtsoonile. Viitab tsooni

põhinimeserverile. Ressursi andmeväli sisaldab nimeserveri hostinime. Hostinime

resolvimiseks on täiendavalt vaja A-kirjet (kutsutakse ka kleepkirjeks), mis

annab nimeserveri IP-aadressi.

A aadress, seab nimele vastavusse IP aadressi. Ühendab

IP-aadressi hostinimega. Ressursi andmeväli sisaldab nelipunktaadressi. Iga

hosti jaoks võib olla ainult üks A-kirje, milles kasutatavat hostinime loetakse

ametlikuks ehk kanooniliseks hostinimeks. Kõik teised nimed on pseudonüümid,

mis tuleb registreerida CNAME-kirjes.

CNAME aliasnimi, seab nimele vastavusse teise nime. Ühendab

hosti pseudonüümi tema kanoonilise hostinimega. Põhifail annab A-kirjele

kanoonilise hostinime, pseudonüümid lingitakse CNAME-kirje abil siia juurde

MX Mail eXchanger – nimele

(domeenile) vastav meiliserver. Võimaldab kirjeldada domeeni postkontori.

MX-kirje süntaks on järgmine: [domain] [ttl] [class] MX preference host.

Parameeter host annab domeeni postkontori nime. Iga postkontoriga on seotud eelistust

kirjeldav täisarv (parameeter preference). Kui mõni posti transpordiagent

soovib saata meili sellesse domeeni, proovib ta kõiki MX-kirjega hoste, kuni

saatmine õnnestub. Postiagendi proovijärjestuse määravad eelistusparameetrid.

TXT Text kommentaar

WKS Well Known Services

HINFO Host

Info See kirje annab teavet arvutite riist- ja

tarkvara kohta. Süntaks on järgmine: [domain] [ttl] [class] HINFO

hardware software

Riistvaraväli iseloomustab seadmeid, mida host kasutab. Tarkvaraväli näitab

kasutatavat operatsioonisüsteemi. Kehtivate nimede loend tuleb eelnevalt

määratleda.

PTR IP PoinTeR – pointer, seab nimele vastavusse

teise nime. Kirjetüüp nimede ühendamiseks domeeni in.-addr.arpa hostinimedega.

Kasutatakse IP-aadresside tagasiteisendamisel hostinimedeks. Määratav hostinimi

peab olema kanooniline.

Domain - See on domeeni nimi. Kui

ühtegi domeeninime pole antud, siis kasutab RR sama domeeni nagu eelmineg

Ttl - Eluiga (time to live, ttl)

võimaldab seada resolverile teatud perioodi, mille möödumisel informatsioon

"kõrvale heidetakse". Väli ttl määratleb aja sekundites, mille

jooksul serverist saadud informatsioon kehtib (kuni kaheksakohaline kümnendarv).

Kui eluea väärtust pole antud, kasutatakse vaikimisi eelneva SOA-kirje

miinimumvälja.

Class - Aadressiklass, näiteks

IP-aadressil IN või Hesiodi objektidel HS. TCP/IP-võrgu jaoks peab olema IN.

Kui jätta väli class tühjaks, siis kasutatakse eelmise ressursikirje vastavat

väärtust.

17. Interneti protokoll DHCP. Edastatavad parameetrid ja pordid.

Port Protokoll Seletus

67/68 BOOT P/DHCP protokollid võrgu administreerimiseks

DHCP (Dynamic Host Control Protocol)

– jagab automaatselt võrku tekkivatele arvutitele IP-aadresse.

(Dünaamiline konfigureerimiseteenus)

DHCP-d kasutatakse võrguseadmetele

võrguparameetrite automaatseks jagamiseks. Vananenud protokoll on BootP, mis

võimaldab jagada IP aadresse jm võrgu infot MAC aadresside baasil. DHCP lisab

BootP protokollile mitmeid lahendusi: *aadressi aegumisaeg (lease time)

*aadressi andmine vabade aadresside hulgast *laiendatav kliendile saadetavate

parameetrite hulk.

DHCP sessioon:

DHCPDISCOVER klient otsib DHCP serverit

DHCPOFFER server saadab IP aadressi

DHCPREQUEST klient kinnitab pakutud IP aadressi

DHCPPACK server kinnitab, et aadress on

antud

DHCPNAK server ei kinnita aadressi

andmist (timeout, antud teisele kliendile)

DHCPDECLINE klient keeldub aadressist (nt avastab,

et seda kasutab keegi teine)

DHCPREQUEST uuesti enne aadressi aegumist

DHCPRELEASE klient vabastab aadressi

18. Interneti pakettide filtreerimine. Tulemüüri tööpõhimõte.

Tulemüür on seade,

mis realiseerib

sisevõrgu ja Interenti vahelist pääsupoliitikat. Tulemüür kaitseb Internetist

tulevate teatud liiki rünnete eest:

* volitamata pöörduste

eest

* IP pinudes olevate vigade eest

* (mõnede) rakendustes

olevate vigade eest

Tulemüür organiseerib

liiklust kohtvõrgust Internetti - võimaldab jagada teenused soovituteks ja

soovimatuteks seda nii väljuval kui siseneval suunal.

Tulemüüride liigitus:

· võrgukihi tasemel töötavad tulemüürid: töötavad TCP/IP tasemel;

(staatilised) paketifiltrid ja dünaamilised paketifiltrid.

· Rakenduskihi tasemel töötavad tulemüürid: vahendajad (proxy’d)

· Kombineeritud tulemüürid

Paketifilter – lihtne tulemüür. Lihtsam lahendus tulemüüri

realiseerimiseks (realiseeritav enamuse ruuterite baasil). Töötavad IP paketi

tasemel: paketid lastakse läbi või „visatakse minema“.

Filtreerimise kriteeriumiteks on paketi lähte- ja sihtaadress; protokoll;

kõrgema taseme protokolli (TCP, UDP) pordinumber; lipud ja seansi algatamise

tunnused. Paketifiltrite probleemid: UDP kui ühenduseta protkolli on raske

filtreerida; TCP puhul on võimalikud poolavatud ühendused; kas fragmendid

läbiavd alati filtri?; mõned protokollid ei filtreeru; hea paketifiltri

kokkusaedmine on keeruline.

Dünaamilised paketifiltrid – muudavad oma

filtreid vastavalt läbivatele pakettidele.

Tulemüür - spetsiaalselt selleks

kohandatud arvuti, mis paikneb sisevõrgu ja interneti vahel ning lubab endast

läbi vaid kindlaid ühendusi. Põhimõtteliselt on kaks varianti:

· tulemüür

toimib tavalise marsruuterina mis filtreerib osa pakette välja selleks ette

kirjutatud reeglite alusel. Näiteks kui keelata kõik sisenevad paketid mille

sihtpunkti pordi number on 23 (TELNET), on automaatselt blokeeritud kõik

sisenevad telneti ühendused, samas sisevõrgust välja saab endiselt.

· tulemüür

ei toimi marsruuterina. Sel juhul peavad sellel jooksma spetsiaalsed

vahendusprogrammid (proxy-serverid)

ning klientprogrammid peavad oskama neid kasutada. Näiteks on tavaline

WWW-cache selline vahendaja HTTP, FTP, GOPHER ja WAIS protokolli tarbeks. On

olemas ka universaalne TCP ühenduse vahendusprotokoll SOCKS, mille kasutamise saab

jagatud teeke (näiteks Windowsi DLL-id) kasutavas opsüsteemis praktilisels

igale programmile selgeks teha lihtsalt vastava võrguga suhtlemise teegi

vastava asendaja kasutuselevõtu pealesundimise abil. Selle tulemüüri variandi

eeliseks on see, et avalikus internetis läheb vaja ainult ühte aadressi ning

sisevõrgus saab (tuleb) kasutada privaatset adresseeringut (vaata selleks

eraldatud aadressruumi kohta eespoolt).

On ka võimalus,

et tulemüür on sisevõrgu poolt vaadates tavaline marsruuter kuid avalikus

internetis on ainult üks aadress. Selle saavutab kasutades võrguaadressite

transleerimist (NAT - Network

Address Translation) - tulemüür muudab pakettide edastamisel

vastavalt IP aadresse ja vajadusel pordinumbreid nii, et välisvõrgu masinatele

jääks mulje nagu nad suhtleksid tulemüüri enda, mitte sisevõrgu masinaga.

19. Interneti protokoll ICMP. Andmevahetuse kirjeldus ja kontrollimise

programmid.

ICMP (Internet

Control Message Protocol) on mõeldud kontrollsõnumiste edastamiseks. ICMP

paketid sisalduvad IP paketis sarnaselt TCP segmendile või UDP datagrammile

ning ICMP paketi päises on kirjas sõnumi tüüp.

ICMP sõnumeid

kasutatakse näiteks marsruutingul veateadete edastamiseks. Näiteks kui klient

püüab luua ühendust serveriga, kuid vastav teenus on blokeeritud, siis server

võib

· pillata IP paketi (ingl. k. drop) so saata mitte

midagi kliendile tagasi; klient loobub time-outiga määratud aja pärast

· keelduda IP paketti vastu võtmast (ingl. k. reject) so

kliendile saadetakse tagasi ICMPga veateade

Filtreerimise

seisukohtast on oluline otsustada kas ja milliseid veateateid vastu saata.

Pealtnäha viisakas veateate vastusaatmine võimaldab pahalasel teha teie

süsteemi kohta rohkem järeldusi.

Üldiselt

soovitatakse lubada ICMP pakettide liiklust kuna seda saavad ära kasutada vaid

suhteliselt primitiivsed ründevahendid.

20. Interneti audentimisprotokollid.

ISAKMP

(Internet Security Association & Key Management Protocol)

Interneti

turvaühenduse sisseseadmise ja võtmehalduse protokoll ISAKMP pakub autentimise ja krüpteerimise keskkonda paljudele

erinevatele võtmevahetuse

meetoditele. ISAKMP nõuab, et enne turvaühenduse sisseseadmist oleks partnerite

vahel vahetatud vähemalt üks paar sõnumeid

PAP

(Password Authentication Protocol)

paroolautentimise

protokoll Kõige lihtsam autentimismeetod,

mille puhul kasutajanimi ja

parool edastatakse

üle võrgu ning

neid võrreldakse vastuvõtupoolel kasutajanime-parooli paaride tabeliga.

Tavaliselt on tabelisse salvestatud paroolid krüpteeritud.

HTTP

protokolli sisseehitatud

baasautentimise funktsioon kasutab PAP protokolli.

PAP’i

peamine nõrkus seisneb selles, et nii kasutajanimi kui parool edastatakse üle

võrgu krüpteerimata kujul, mis põhimõtteliselt võimaldab neid pealt kuulata

Vrd. CHAP

väljakutse

ja kätlusega autentimisprotokoll Autentimisprotokoll,

mille puhul autentimisagent (harilikult võrguserver) saadab klientprogrammile kasutajanime ja parooli krüpteerimiseks ettenähtud

võtme. See

võimaldab kasutajanime ja parooli edastamist krüpteeritud kujul, et kaitsta

neid pealtkuulamise eest.

CHAP kasutab

väljakutsele vastuse genereerimiseks MD5 räsialgoritmi

21. Pakettide marsrutiseerimise põhimõte ja protokollid.

Marsruutimine on informatsiooni liigutamine

mööda võrku ühest kohast teise. Marsruutimist on tihti vastandatud sildamisega,

mis on üldises mõttes tegelikult sama asi. Põhiline vahe marsruutimise ja

sildamise vahel on selles, et sildamine toimub OSI mudeli 2. kihis, kuna

marsruutimine toimub 3. kihis. Sellise vahe tõttu on sildamisel ja

marsruutimisel kasutusel kardinaalselt erinev informatsioon ning need

protsessid toimuvad küllaltki erinevalt.

Marsruutimine

koosneb kahest põhilisest komponendist: optimaalse marsruutimistee

kindlaksmääramine ja andmepakettide transport

ehk kommuteerimine (switching). Kui

andmepakettide transport on küllaltki triviaalne toiming, siis optimaalse

marsruutimistee leidmine võib olla vägagi keerukas. Marsruutimistee

kindlaksmääramisel kasutatakse mitmesuguseid erinevaid mõõte

(algoritmiliste arvutuste resultaate, näiteks tee pikkust) või mõõtude

kombinatsioone. Marsruutimisalgoritmide tarkvara arvutab optimaalse tee

leidmiseks marsruutimismõõte.

Tee määramiseks

kasutavad marsruutimisalgoritmid marsruutimistabeleid,

mis sisaldavad algoritmist sõltuvat marsruutimisinformatsiooni.

Marsruutimisalgoritmid täidavad need tabelid mitmesuguse informatsiooniga.

Näiteks tabel, kus igale võrgu numbrile on vastavusse seatud marsruuteri port,

aitab marsruuterit otsustada, missugusesse porti missugune andmepakett suunata.

Marsruutimistabelid võivad sisaldada ka muud informatsiooni, näiteks ühenduste

või teede mõõte.

Selleks, et hoida

marsruutimistabelites ajakohast informatsiooni, suhtlevad marsruuterid omavahel

mitmesuguste sõnumite vahetamise teel. Üheks niisuguseks sõnumiks on marsruutimisvärskendus (routing update).

Analüüsides kõikidelt marsruuteritelt saabuvaid marsruutimisvärskendusi, saab

marsruuter kokku panna pildi võrgu topoloogiast. Teiseks niisuguseks näiteks on

lüli oleku kuulutuse (link state advertisement) sõnum, mis täpsustab võrgu pilti

ühenduste koormatuse ja kvaliteedi osas. Sellist informatsiooni kogudes ja

süstematiseerides saab marsruuter leida optimaalseid teid võrgu

sihtpunktidesse. Kommuteerimisalgoritmid on küllaltki lihtsad ja tavaliselt

samad kõikide marsruutimisprotokollide jaoks. Enamasti leiab üks arvuti, et tal

on vaja saata pakett teisele arvutile. Sellisel juhul, saanud kuidagi teada

marsruuteri aadressi, saadab arvuti paketi adresseerituna marsruuteri

füüsilisele aadressile kuid samal ajal sihtarvuti loogilisele aadressile. Üle

vaadanud paketi loogilise sihtaadressi, otsustab marsruuter, kas ta teab või ei

tea, kuidas seda paketti edasi saata. Kui marsruuter ei tea järgmist sammu,

siis pakett tavaliselt kustutatakse. Vastasel korral aga saadetakse pakett

edasi, muutes sihtkoha füüsilist aadressi. Niisugune protsess toimub seni, kuni

pakett jõuab lõplikku sihtkohta.

IGP

– Interior

Gateway Proto (kogu protokollide hulk)

RIP

- Routing

Information Protocol, "marsruutimisinfo protokoll"

Marsruutimistabel sisaldab järgmised andmed: sihtvõrk, järgmine vahejaam (nt.

marsruuter), kaugus (teelõikude, s.t. vahejaamade arvu kujul), taimerid, lipud.

RIP hoiab tabelis ainult parimat marsruuti.

IGRP - Interior

Gateway Routing Protocol, "siselüüsi

marsruutimisprotokoll" IGRP on kaugusvektoriga siselüüsi protokoll.

Kaugusvektoriga protokolli kasutamisel saadab iga marsruuter regulaarsete

vaheaegade järel oma naabermarsruuteritele värskendussõnumina kogu oma

marsruutimistabeli või osa sellest. See informatsioon levib kogu võrgus ning

kaugusi saab arvutada kõigi sõlmedeni. IGRP kasutab vektormõõtu, mille

komponendid on levihilistus (1...224), ribalaius (1200 bit/s ... 10 Mbit/s),

usaldatavus (1...255), koormus (1...255). Neid komponente saab ühendada

kasutaja defineeritavas algoritmis, seetõttu saavad haldurid mugavalt mõjutada

marsruudi valikut. Paindlikkust lisab mitmeteelise marsruutimise võimalus:

näiteks võib kolm korda parema mõõduga teed kasutada kolm korda sagedamini.

Mitmikteedena kasutatakse ainult neid marsruute, mille mõõt asub teatud

piirides.

Stabiilsus tagatakse muudatuste

viivituse, tagasiteadistuse tõkestuse ja ennistussõnumitega.

OSPF - Open

Shortest Path First, "lahtine, lühima tee

eelistusega“ OSPF töötab lüli oleku järgi.

Kõigile teistele marsruuteritele samal hierarhiaalal saadetakse lüli oleku

kuulutused (LSA), mis sisaldavad informatsiooni liideste, kasutatava mõõdustiku

ja muude muutujate kohta. Lühim tee iga sõlmeni arvutatakse SPF-algoritmiga.

Erinevalt RIP-st saab OSPF töötada hierarhias. Suurim hierarhiaüksus on

autonoomsüsteem (AS, nimetatakse ka domeeniks, domain).

AS-i saab jaotada areaalideks (area); mitme

liidesega marsruuterid (nn. areaalipiiri marsruuterid) võivad osaleda mitmes

areaalis; selline marsruuter hoiab iga areaali jaoks käigus eraldi

topoloogiaandmete baasi, mis sisaldab kõigilt teistelt sama areaali marsruuteritelt

saadud LSA-sid. Areaali topoloogia on väljapoole areaali nähtamatu. Areaalide

topoloogia lahushoidmise tõttu edastatakse vähem marsruutimisliiklust kui

tükeldamata AS-i puhul.

OSPF võimaldab ka võrdhinnaga

mitmeteelist marsruutimist ning ülakihi teenusetüübi (TOS) nõuetel põhinevat

marsruutimist. Mõõte võib olla üks või mitu; ühe mõõdu korral TOS-marsruutimist

ei toetata. Alamvõrgumaskid võivad olla muutuva pikkusega, nii et IP-võrgu saab

tükeldada erisuurusteks alamvõrkudeks.

BGP - Border

Gateway Protocol, "piirilüüsi protokoll" on Interneti

jaoks loodud AS-ide vahelise marsruutimise protokoll, mis püüab ületada

EGP(Internetis kasutatav domeenidevahelise side protokoll) kitsaskohti.

BGP on küll mõeldud AS-ide

vaheliseks protokolliks, kuid teda saab kasutada ka AS-i sees. Kaks AS-ide

vahel suhtlevat BGP-naabrit peavad asuma samas füüsilises võrgus. Mõned AS-id

on ainult transiitvõrgud; BGP peab nende puhul suhtlema nende sisemise

marsruutimise protokollidega, mis neis on olemas.

BGP värskendussõnumid sisaldavad

võrgu numbri ja AS-tee paare; AS-tee on AS-ide rida, mille kaudu võib jõuda

osutatud võrguni. Usaldatava kohaletoimetuse tagamiseks saadetakse need sõnumid

TCP transpordimehhanismi kaudu. Algsel kahe marsruuteri vahelisel andmevahetusel

saadetakse kogu marsruutimistabel, seejärel saadetakse ainult tabeli muutusi.

Erinevalt mõnedest teistest protokollidest ei nõua BGP kogu tabeli perioodilist

värskendust. Tabel sisaldab küll kõiki võimalikke teid vastava võrguni, kuid

värskendusteadetes kuulutatakse ainult optimaalseid teid. Mõõt on BGP-l

meelevaldne kaal, mille kinnistab võrguhaldur konfiguratsioonifailide kaudu.

Kriteeriume võib olla suvaline arv, muuhulgas AS- ide arv, lüli tüüp

(stabiilsus, kiirus, usaldatavus) jms.

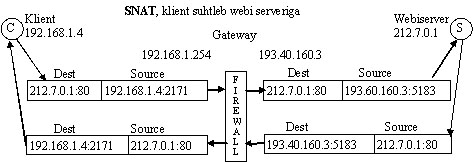

22. Interneti aadresside transleerimine NAT. Tööpõhimõte.

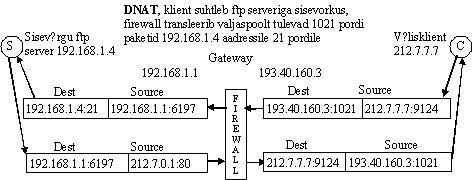

NAT – (Network Aadress Translation) - määrab aadressi transleerimist.

Tulemüür on

sisevõrgu poolt vaadates tavaline marsruuter kuid avalikus internetis on harilikult ainult

üks aadress. Selle saavutab kasutades võrguaadressite transleerimist (NAT - Network Address

Translation) - tulemüür muudab pakettide edastamisel vastavalt IP

aadresse ja pordinumbreid nii, et välisvõrgu masinatele jääks mulje

nagu nad suhtleksid tulemüüri enda, mitte sisevõrgu masinaga.

NAT on aadresside tõlkimine ruuterist. Tõlkimist on kolme moodi:

* staatiline NAT: kus üks aadress alati transleeritakse teiseks aadressiks. Kasutatakse siseserveri

* dünaamiline NAT:

* PAT port address translation - tõlkimine porte

kasutades: kõik sihtaadressid 1 välisaadressiks, varieeritakse

lähtepordi numbrit.

Standarditega on paika pandud aadressivahemikud, mida võib vabalt oma

sisevõrkudes kasutada (privaatsed aadressid):

* 10.*.*.*

* 172.16.*.* - 172.31.*.*

* 192.168.*.*

Neid aadresse Internetis ei ruudita.

SNAT - Aadresse tõlkiv ruuter modifitseerib ühe osapoole IP aadressi (tõlgib ühe

suuna andmeid ning tõlgib tagasi vastused)

Lähteaadressi maskeerimise abil saame varjata klientarvutit (algatajat) >

Sihtaadressi

maskeerimise abil saame varjata serverarvutit > DNAT

NAT probleemid:

* teeb katki TCP/IP mudeli, kus ainult ühenduse otspunktid teavad

detaile.

* sunnib peale mingi osaliselt fikseeritud marsruudi otspunktide vahel.

* toob sisse ühe katkimineku punkti

* toob sisse ühildumatuse paljude protokollidega

* ei lahenda IPv4 aadresside kitsikust

AGA:

* leevendab IPv4 aadresside kitsikust

* aitab lihtsalt ja praktiliselt võrku turvalisemaks teha

23. Interneti turvalisus, andmete krüpteerimine ja IPSec.

Interneti

kasutamisel tuleb arvestada ohuga, et leidub inimesi, kellele pakub rõõmu

võõrasse masinasse sisse häkkida ja seal igal võimalikul moel kahju teha. Selle

vastu pakub tõhusat kaitset tulemüür. Selleks on vaja koostada tulemüür.

Näiteks on Windows XP’l endal olemas võrguseadistuse all tulemüüri

seadistus (Internet Connection Firewall), mida on

võimalik konfigureerida. Samas on olemas ka mitmeid muid seadmeid, nagu näiteks

spetsiaalsed ruuterid ja lisaprogrammid. Andmete edastamisel kasutatakse nende

krüpteerimist ja audentimist, mis segab häkkeritel vabalt tegutseda.

Andmeid

kaitstakse krüpteerimise teel. Krüpteerimine

on tunduvalt effektiivsem kui lihtsalt parooliga või andmete omamisega nende

kaitsmine. Näiteks paroolid võivad levida inimeste kõnelemise kaudu, kasvõi

kogemata. Krüpteerimine on täpsemalt üteldes andmete kodeerimine. Kohtvõrku

ühendatakse avaliku internetiga spetisaalsete krüptomüüride vahendusel, mis on

omavahel vahenduvad krüpteeritud ja autentidud andmeid.

Krüptograafilised

meetodid:

*Sümmeetrilise võtmega

krüpteerimine:

- vajab ühise

võtme jagamist osapoolte vahel

+ palju kiirem

kui avaliku-salajase võtmega krüpteerimine

*avaliku võtmega

krüpteerimine: kaks võtit – avalik ja salajane. Ühega krüpteeritud andmed on

lahtikrüpteeritavad teisega

- aeglane suurte

andmemahtude juures

- avaliku võtme

autentsus võib vajada tõestamist

+ ei nõua

osapoolte eelneat kontakti

*Ühesuunalised (räsi-)

funktsioonid – andmetest tehakse räsi (näpujälg), mis pole

võltsitav, st realistlike ressurssidega ei ole leitav originaal, ega

liaboriginaal, mis annaks sama räsi väärtuse.

IPSec (IP Security

Protocol)

– on mehhanism, mis kaitseb klientide IP protokolle. IPSec on muutunud

TCP/IP krüpteerimisel standardiks ning üha enam leiab ta kasutust VPN (Virual Private Network) võrkude loomisel. Windows 2000 omab

IPSec toetust. Linux, Cisco ja kõik suuremad tulemüüride tootjad toetavad ka

kinlalt IPSec krüpteerimist.

IPSec töötab 3.

kihil, täiendades IP protokolli. Loob infrastruktuuri, krüptoprotokollid

lepitakse kokku sessiooni käigus. Re¾iimid: *traspordi re¾iim –

krüpteeritakse IP andmeosa; *tunnel re¾iim – kogu algne IP pakett

krüpteeritakse. Turvaseos Security Association (SA) – määrab konkreetse

ühenduses kasutatavad protokollid, võtmed, parameetrid. IKE – Internet

Key Management Protocol võimaldab luua Ipsec jaoks vajalikke turvaseoseid.

24. Virtuaalsed arvutivõrgud üle Interneti VPN. Kuidas töötab?

VPN (Virtual Private

Network)

on tehnika, mis võimaldab realiseerida tarkvaraliste vahenditega turvalist ühendust

avalikus arvutivõrgus.Seob üksteisest lahus olevad võrgud turvaliselt üle

avaliku võrgu ühtseks tervikuks. Kasutatakse kontorite ühendmiseks, kodutööks,

liikuvate töökohtade ühendamiseks, partneritele priviligeeritud ligipääsu

võimaldamiseks.

VPN (Virtual Private Network). Selle abil luuakse kahe võrgu

vahele kanal, mida pole võimalik pealt kuulata ning millele võõrad isikud ligi

ei saa. VPN on krüpteeritud "tunnel" andmesidekanalis (misiganes see

kanal ka poleks), justkui otselink kahe masina vahel, et keegi nende tööd pealt

ei kuulaks.

VPN on vajalik

näiteks siis, kui firma üks kontor on ühes kohas ja teised kus iganes. Luuakse

krüpteeritud ühendus kahe või enama üksuse vahel. See võimaldab luua läbi

interneti firma erinevatele kontoritele lokaal võrgu.

Tihtipeale

aetakse segamini kaks erinevat asja nagu VPN ja VLAN.

VLAN on mõeldud

segmenteerimiseks, näiteks juhul, kui switchi jookseb mitu erinevat teenust

(näiteks erinevate firmade võrgud) ja ei taheta, et broadcastid ja mittevajalik

info teistele switchi portidele leviks, kuid mingit krüpteerimist ei toimu

(juhul muidugi kui VPN lahendusi ei kasutata VLAN-is).

25. Andmevoogude tunnelid IptoIP

IPtoIP on andmete

(pakettide) saatmine ühest kindlaks määratud IP aadressiga arvutist teise

kindla IP aadressiga arvuti vahel. Näiteks lokaalvõrgus olevad arvutid

pöörduvad kõik ühe teatud kindla IP-ga arvuti poole, toimub andmete kogumine ja

edasi saatmine teise kindlaks määratud IP-ga arvuti poole, millele omakorda

toetub teine lokaalvõrk. Sedamoodi tekkib andmete edastamise tunnel kahe

erineva lokaalvõrgu vahel, kus kogu andmete vahetust juhivad kaks kindlaks

määratud IP-ga arvutit. Sellist ühendamise moodust nimetatakse IPtoIP

ühenduseks, mida kasutatakse näiteks siis, kui mingil firmal on kaks kontorite

ning nende andmete edastamist juhivad kaks arvutit. Andmed võivad olla

krüpteeritud või audenditud, mis tagab nende turvalisuse.

26. Interneti proksi-serverid (Proxy). Tööpõhimõte

proksi,

puhverserver Välisliiklust vahendav tulemüüri

komponent. Kui kasutaja

veebilehitseja pöördub tulemüüriga kaitstud veebiserveri poole, siis

proksi asub veebilehitseja ja selle veebiserveri vahel. Ta püüab kinni

veebiserverile saadetud päringud ja kontrollib, kas ta saab neile päringuile

ise vastata. Kui mitte, siis edastab proksi päringu veebiserverile.

Prokside kasutamisel

on 2 peamist eesmärki:

· Proksid võimaldavad suurendada võrgu efektiivsust,

näiteks siis, kui ühtesid ja samu veebilehti